ノーコードでクラウド上のデータとの連携を実現。

詳細はこちら →CData Software Japan - ナレッジベース

Latest Articles

- MySQL のデータをノーコードでREST API として公開する方法:CData API Server

- CData Sync AMI をAmazon Web Services(AWS)で起動

- Connect Cloud Guide: Derived Views, Saved Queries, and Custom Reports

- Connect Cloud Guide: SSO (Single Sign-On) and User-Defined Credentials

- Connect Cloud クイックスタート

- Shopify APIのバージョンアップに伴う弊社製品の対応について

Latest KB Entries

- DBAmp: Serial Number Expiration Date Shows 1999 or Expired

- CData Drivers のライセンスについて

- Spring4Shell に関する概要

- Update Required: HubSpot Connectivity

- CData Sync で差分更新を設定

- Apache Log4j2 Overview

ODBC Drivers

- [ article ] Linux 上でSybase IQ データに接続するGo アプリケーションを作成する方法

- [ article ] Zoho Projects データにSAP BusinessObject Universe ...

- [ article ] RPA ツールUiPath でMicrosoft Dataverse データを連携利用する方法

- [ article ] Mac OS X 上のMS Excel でFTP データを連携利用

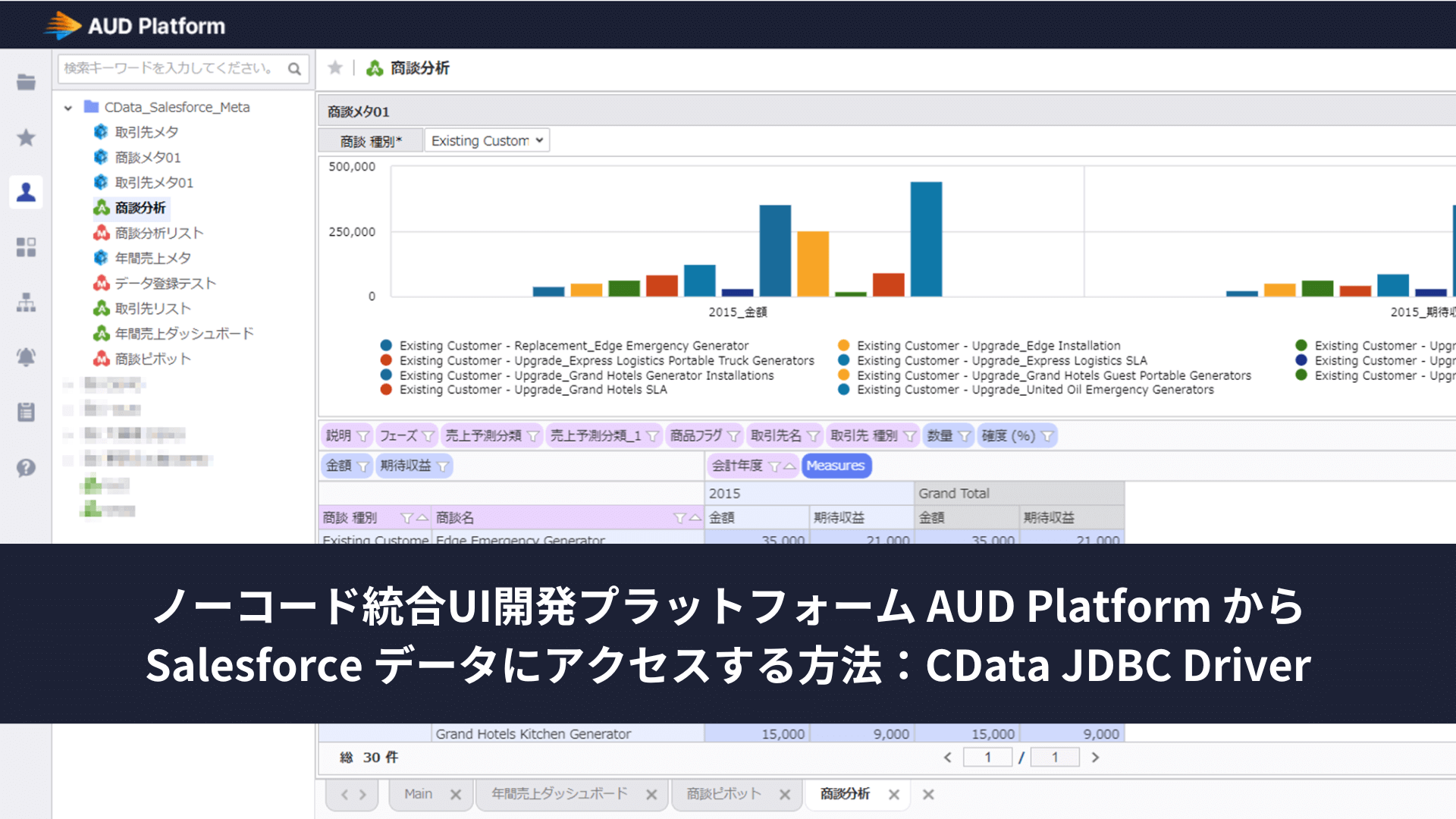

JDBC Drivers

- [ article ] Kingdee K3 WISE データをDataiku DSS ...

- [ article ] RSS データを帳票ツールbiz-Stream で連携利用する方法

- [ article ] ローコード開発・運用プラットフォームMendix でSalesforce に連携したアプリを作成する

- [ article ] FineReport にPhoenix のデータを連携してビジュアライズ・レポートを作成

SSIS Components

- [ article ] Office 365 をSSIS 経由でSQL サーバーにバックアップする

- [ article ] Bullhorn CRM データからSQL Server ...

- [ article ] IBM Informix をSSIS 経由でSQL サーバーにバックアップする

- [ article ] Zuora をSSIS 経由でSQL サーバーにバックアップする

ADO.NET Providers

- [ article ] Active Directory データを使ったCrystal Reports を発行

- [ article ] Microsoft Planner データをDevExpress Data Grid ...

- [ article ] PowerShell からSAP Hybris C4C ...

- [ article ] SSRS レポートサーバーにADO.NET Provider を配置してOutreach.io 連携

Excel Add-Ins

- [ article ] Microsoft Power BI Designer でCData Software ODBC ...

- [ article ] CDATAQUERY 関数を使って、Excel スプレッドシートにMicrosoft Teams ...

- [ article ] Excel を使ってSuiteCRM にデータを追加したり、SuiteCRM のデータを編集する方法

- [ article ] データ統合ツールQlik Replicate を使ってSharePoint Excel ...

API Server

- [ article ] SAP HANA へのOData データのETL/ELT パイプラインを作ってデータを統合する方法

- [ article ] Linux 上でOData データに接続するGo アプリケーションを作成する方法

- [ article ] App Builder を使ってローコードでExcel と連携したBlazor アプリを作成

- [ article ] Ruby でOData データ連携アプリを構築

Data Sync

- [ article ] Snowflake へのSQL Server データのETL/ELT ...

- [ article ] SQLite へのe-Sales Manager データのETL/ELT ...

- [ article ] 複数のSAP Fieldglass アカウントのレプリケーション

- [ article ] REST データからSQL Server に接続する4つの方法をご紹介。あなたにピッタリな方法は?

Windows PowerShell

- [ article ] Office 365 データをPowerShell script でSQL Server ...

- [ article ] PowerShell からMicrosoft Exchange ...

- [ article ] PowerShell を使ってPonparemall データをSQL Server ...

- [ article ] PowerShell からHighrise データに接続してデータの取得・更新・挿入・削除・CSV ...

FireDAC Components

- [ article ] Delphi のFTP データへのデータバインドコントロール

- [ article ] Delphi のSalesforce Marketing データへのデータバインドコントロール

- [ article ] Delphi のQuickBase データへのデータバインドコントロール

- [ article ] Delphi のCouchDB データへのデータバインドコントロール