ノーコードでクラウド上のデータとの連携を実現。

詳細はこちら →こんにちは!ウェブ担当の加藤です。マーケ関連のデータ分析や整備もやっています。

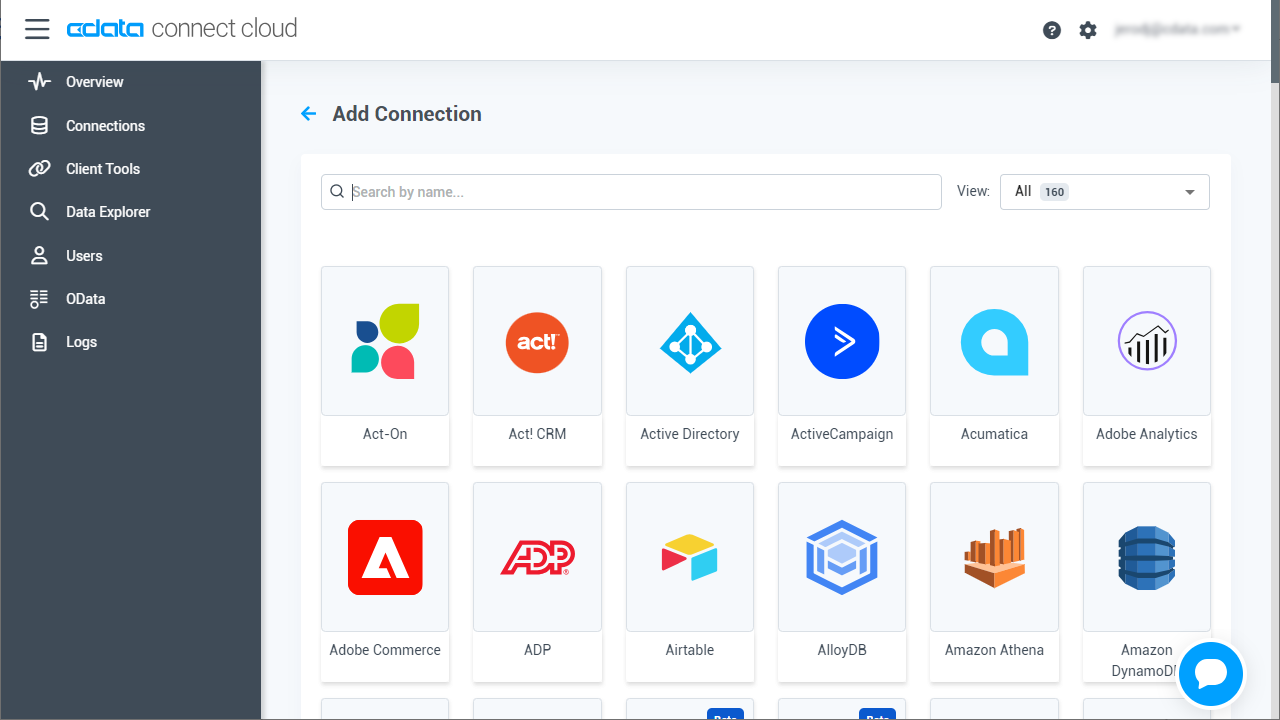

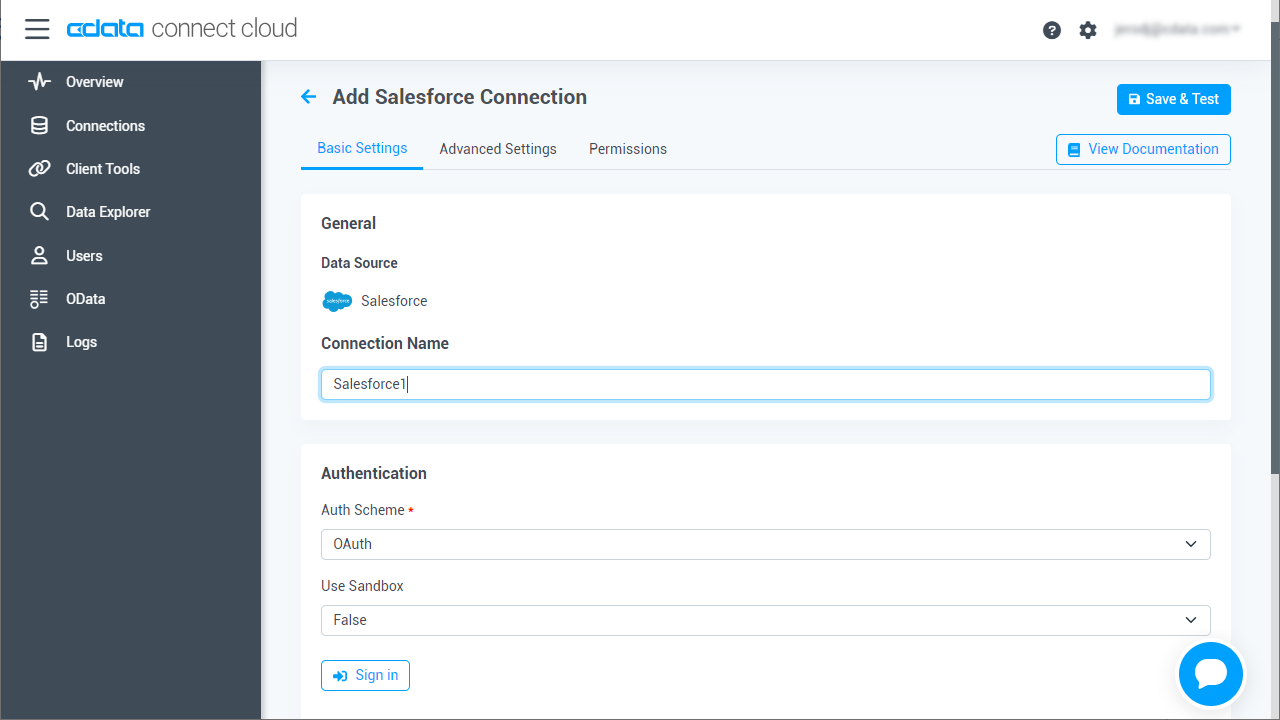

MicroStrategy は、データドリブンイノベーションを可能にする分析およびモバイルプラットフォームです。MicroStrategy とCData Connect Cloud を組み合わせると、MicroStrategy からデータベースと同じ感覚でリアルタイムAmazon Athena データにアクセスできるようになり、レポート機能と分析機能が拡張されます。この記事では、Connect Cloud でAmazon Athena に接続し、MicroStrategy でConnect Cloud に接続してAmazon Athena データの簡単なビジュアライゼーションを作成する方法について説明します。

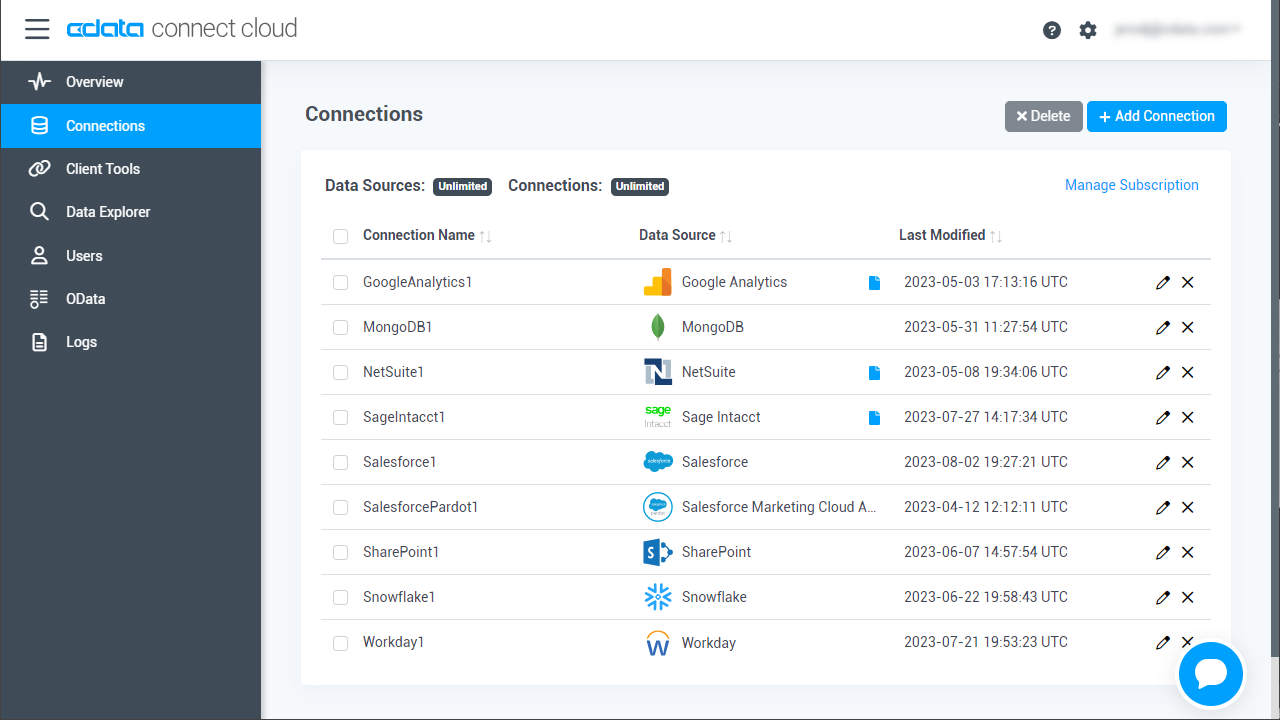

クラウドベースの統合プラットフォームであるConnect Cloud は、クラウドベースのBI ツールや分析ツールの使用に理想的です。構成するサーバーやセットアップするデータプロキシがないため、Web ベースのUI を使用してAmazon Athena へのリアルタイム接続を作成し、MicroStrategy から接続してAmazon Athena データに基づくリアルタイムでの分析を開始できます。

以下のステップを実行するには、CData Connect Cloud のアカウントが必要になります。こちらから製品の詳しい情報とアカウント作成、30日間無償トライアルのご利用を開始できますので、ぜひご利用ください。

Amazon Athena リクエストの認証には、アカウントの管理のクレデンシャルか、IAM ユーザーのカスタムPermission を設定します。 AccessKey にAccess Key Id、SecretKey にはSecret Access Key を設定します。

AWS アカウントアドミニストレータとしてアクセスできる場合でも、AWS サービスへの接続にはIAM ユーザークレデンシャルを使用することが推奨されます。

IAM ユーザーのクレデンシャル取得は以下のとおり:

AWS ルートアカウントのクレデンシャル取得は以下のとおり:

EC2 インスタンスからCData 製品を使用していて、そのインスタンスにIAM ロールが割り当てられている場合は、認証にIAM ロールを使用できます。 これを行うには、UseEC2Roles をtrue に設定しAccessKey とSecretKey を空のままにします。 CData 製品は自動的にIAM ロールの認証情報を取得し、それらを使って認証します。

多くの場合、認証にはAWS ルートユーザーのダイレクトなセキュリティ認証情報ではなく、IAM ロールを使用することをお勧めします。 代わりにRoleARN を指定してAWS ロールを使用できます。これにより、CData 製品は指定されたロールの資格情報を取得しようと試みます。 (すでにEC2 インスタンスなどで接続されているのではなく)AWS に接続している場合は、役割を担うIAM ユーザーのAccessKeyと SecretKey を追加で指定する必要があります。AWS ルートユーザーのAccessKey およびSecretKey を指定する場合、 ロールは使用できません。

多要素認証を必要とするユーザーおよびロールには、MFASerialNumber およびMFAToken 接続プロパティを指定してください。 これにより、CData 製品は一時的な認証資格情報を取得するために、リクエストでMFA 認証情報を送信します。一時的な認証情報の有効期間 (デフォルトは3600秒)は、TemporaryTokenDuration プロパティを介して制御できます。

AccessKey とSecretKey プロパティに加え、Database、S3StagingDirectory、Region を設定します。Region をAmazon Athena データがホストされているリージョンに設定します。S3StagingDirectory をクエリの結果を格納したいS3内のフォルダに設定します。

接続にDatabase が設定されていない場合は、CData 製品はAmazon Athena に設定されているデフォルトデータベースに接続します。

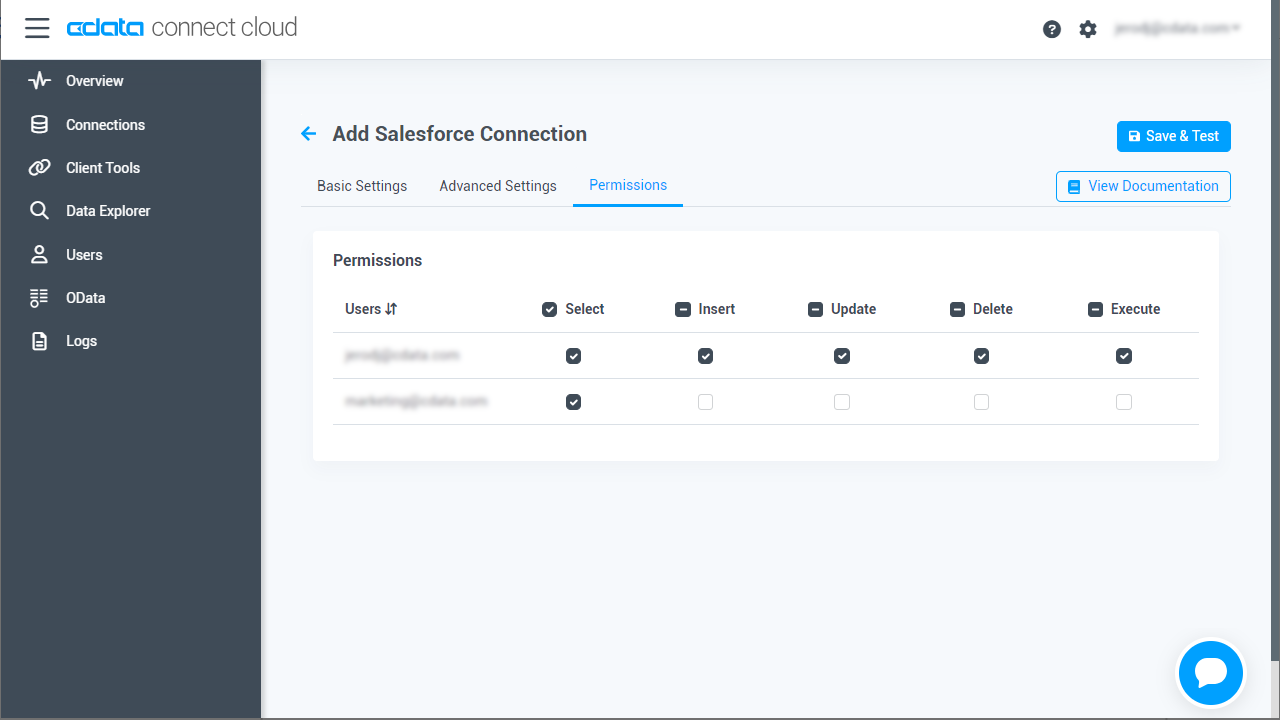

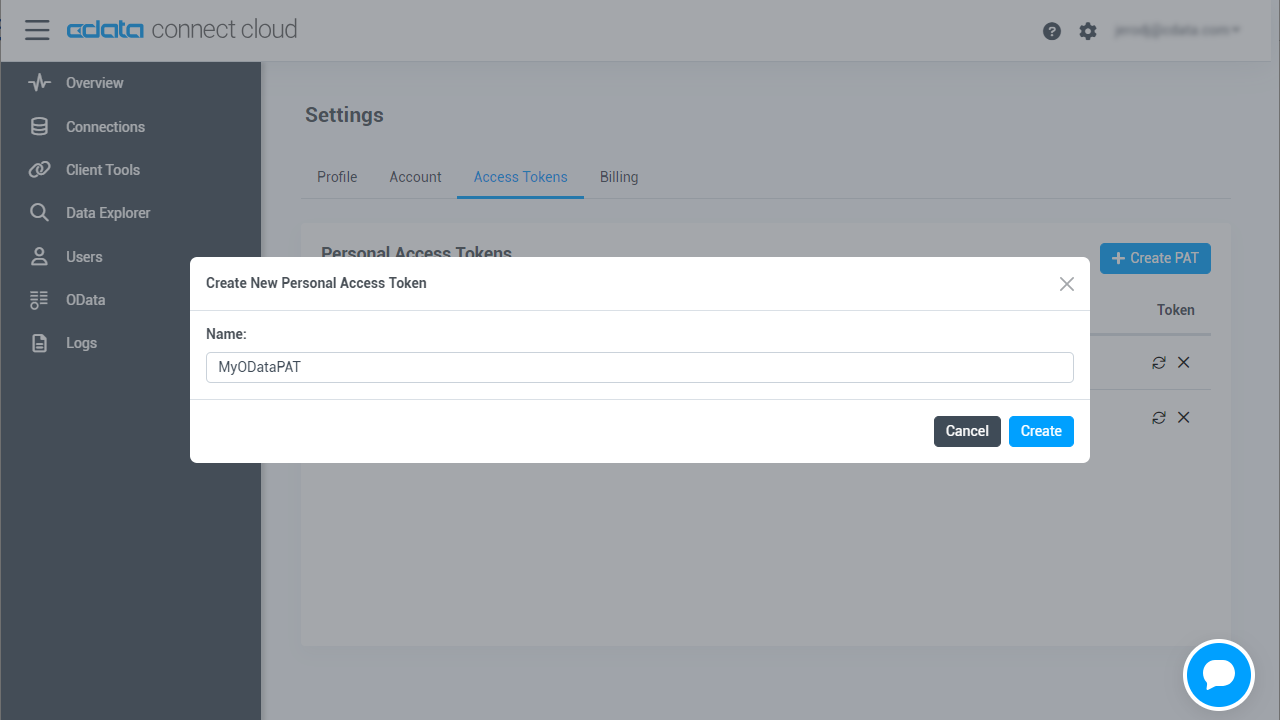

OAuth 認証をサポートしないサービス、アプリケーション、プラットフォーム、フレームワークから接続する場合、パーソナルアクセストークン(Personal Access Token, PAT)を認証に使用できます。きめ細かくアクセスを管理するために、サービスごとに個別のPAT を作成するのがベストプラクティスです。

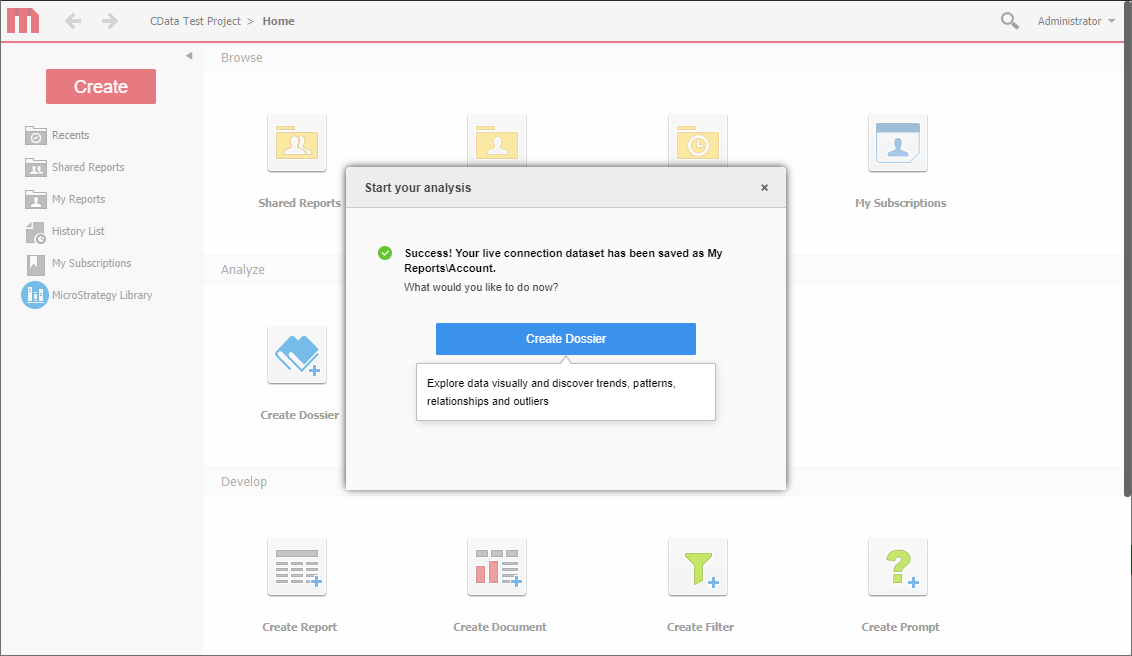

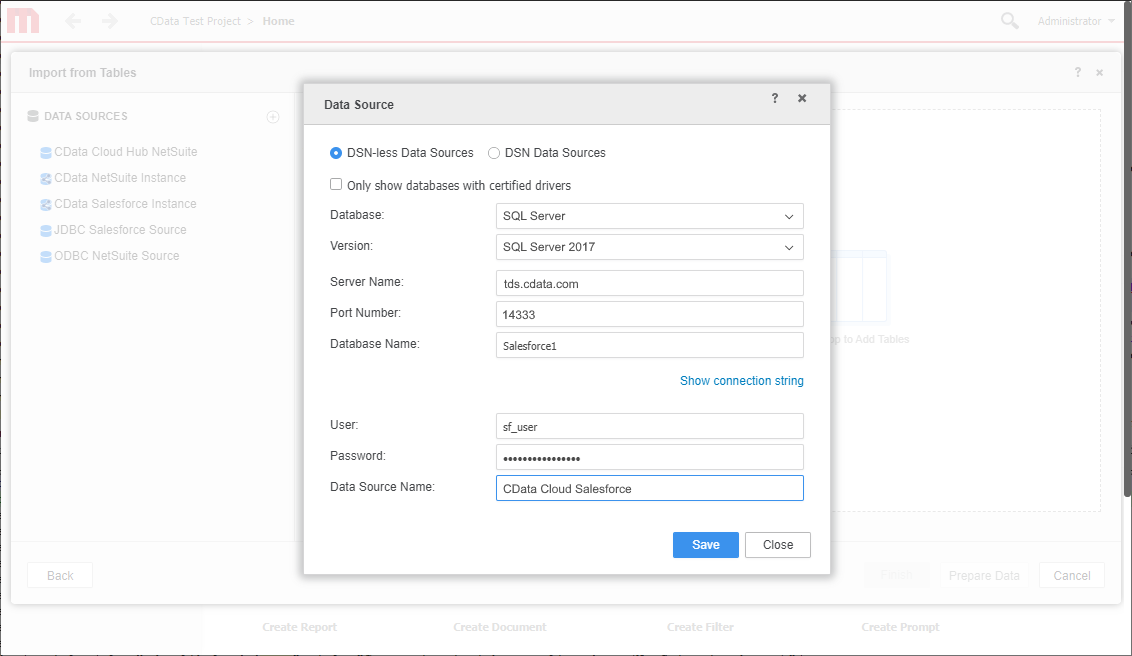

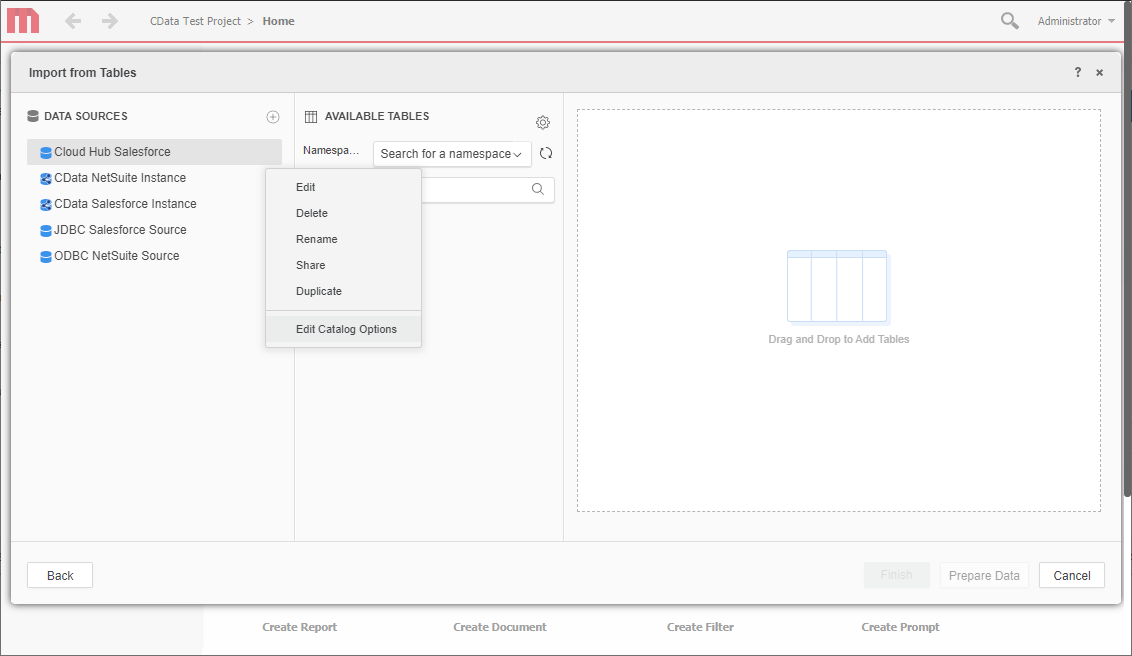

接続が構成されたら、MicroStrategy からAmazon Athena データに接続できるようになります。

ネイティブSQL Server 機能を使ってデータソースを追加することにより、MicroStrategy からAmazon Athena に接続できます。データソースを作成したら、MicroStrategy でAmazon Athena データの動的なビジュアライゼーションを構築できます。

SELECT DISTINCT

TABLE_SCHEMA NAME_SPACE,

TABLE_NAME TAB_NAME,

COLUMN_NAME COL_NAME,

(CASE

WHEN

(DATA_TYPE LIKE '%char' AND (CHARACTER_SET_NAME='utf8' OR CHARACTER_SET_NAME='usc2'))

THEN

CONCAT('a',DATA_TYPE)

ELSE

DATA_TYPE

END) DATA_TYPE,

CHARACTER_MAXIMUM_LENGTH DATA_LEN,

NUMERIC_PRECISION DATA_PREC,

NUMERIC_SCALE DATA_SCALE

FROM

INFORMATION_SCHEMA.COLUMNS

WHERE

TABLE_NAME

IN

(#TABLE_LIST#) AND TABLE_SCHEMA='#?Schema_Name?#'

ORDER BY

1,2,3

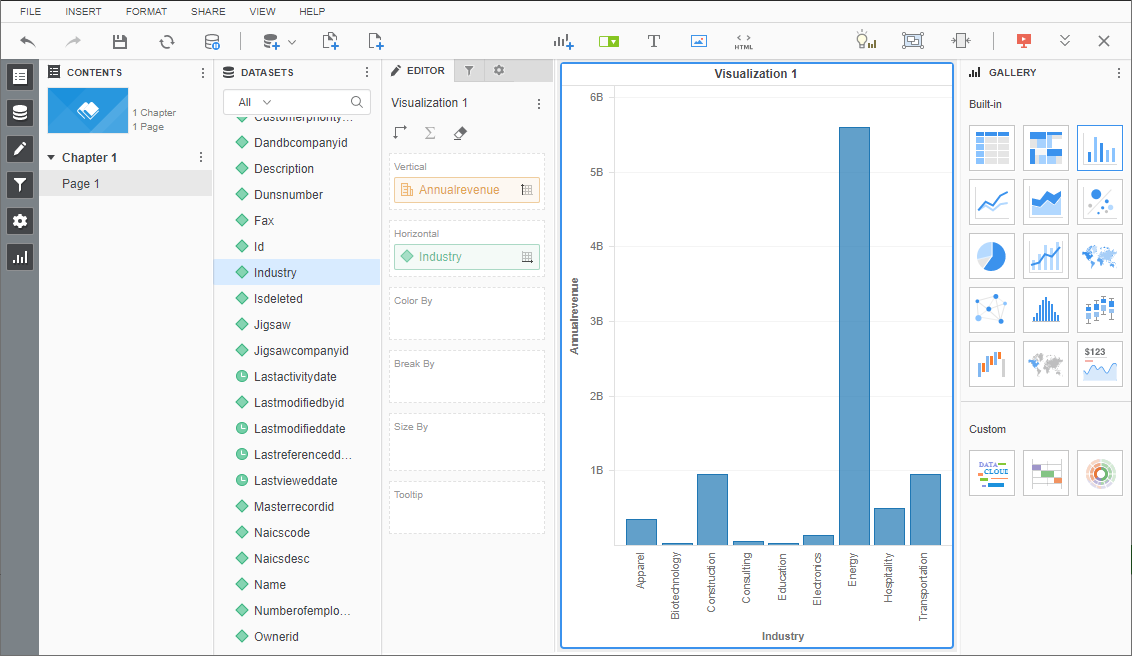

MicroStrategy とともにCData Connect Cloud を使用することで、Amazon Athena データで強固なビジュアライゼーションとレポートを簡単に作成できます。Amazon Athena(および100を超えるほかのデータソース)に接続する方法の詳細については、Connect Cloud ページにアクセスしてください。無償トライアルにサインアップして、MicroStrategy でリアルタイムAmazon Athena データの操作をはじめましょう。

Note:リアルタイム接続を作成するため、テーブル全体を追加し、MicroStrategy 製品に固有のフィルタリングおよび集計機能を利用してデータセットをカスタマイズできます。

Note:リアルタイム接続を作成するため、テーブル全体を追加し、MicroStrategy 製品に固有のフィルタリングおよび集計機能を利用してデータセットをカスタマイズできます。