ノーコードでクラウド上のデータとの連携を実現。

詳細はこちら →

CData

こんにちは!ドライバー周りのヘルプドキュメントを担当している古川です。

OData やSwagger などの標準ベースのインターフェースを介してCData API Server をADO.NET Provider for LDAP(もしくは250+ の他のADO.NET Providers)と組み合わせることで、LDAP を使用してLogic Apps と Power Automate のネイティブエクスペリエンスを提供します。OData は、データへのリアルタイム接続を可能にします。Swagger を使用すると、Logic Apps とPower Automateのウィザードのスキャフォールディング(コード生成) および、Power Apps のスキャフォールディングが可能になります。この記事では、Logic App のIFTTT (if-this-then-that) ワークフローにLDAP を追加する方法を説明します。

以下のステップに従って、安全でSwaggerに対応するLDAP API の作成を開始します。

API サーバーは独自のサーバーで実行されます。Windows では、スタンドアロンサーバーまたはIIS を使用して展開できます。Java サーブレットコンテナで、API Server WAR ファイルをドロップします。詳細とハウツーについては、ヘルプドキュメントを参照してください。

API サーバーは、Microsoft Azure、Amazon EC2、Heroku にも簡単にデプロイできます。

API サーバーとADO.NET Provider for LDAP を展開した後、[Settings]->[Connections]をクリックし、API サーバー管理コンソールで新しい接続を追加して認証値とその他の接続プロパティを指定します。 次に、[Settings]->[Resources]をクリックして、API サーバーへのアクセスを許可する エンティティを選択できます。

リクエストを認証するには、User およびPassword プロパティを有効なLDAP クレデンシャル(例えば、User を"Domain\BobF" または"cn=Bob F,ou=Employees,dc=Domain")に設定します。 CData 製品は、デフォルトでプレーンテキスト認証を使用します。これは、CData 製品がサーバーとTLS/SSL のネゴシエーションを試みるためです。 AuthMechanism を使って別の認証方法を指定できます。 TLS/SSL コンフィギュレーションについて詳しくは、ヘルプドキュメントの「高度な設定」を参照してください。

また、CORS を有効にし、[Settings]->[Server]ページで次のセクションを定義する必要があります。[*]なしですべてのドメインを許可するオプションを選択することもできます。

作成するOData サービスを決定したら、[Settings]->[Users]をクリックしてユーザーを承認します。API サーバーは、認証トークンベースの認証を使用して主要な認証スキームをサポートします。SSL を使用して、接続を認証及び暗号化することができます。アクセスはIP アドレスによって制限することもできます。デフォルトでは、ローカルマシンのみに制限されています。

簡単にするために、API ユーザーの認証トークンをURL で渡すことができます。データディレクトリにあるsettings.cfg ファイルの[Application]セクションに設定を追加する必要があります。Windows でこれは、アプリケーションルートのapp_data サブフォルダにあたります。Java エディションでは、データディレクトリの場所はオペレーティングシステムによって異なります。

[Application]

AllowAuthtokenInURL = true

Logic App でAPI サーバーを使用し、LDAP の周りにプロセスフローを作成できます。HTTP + Swagger アクションは、LDAP に対して実行する操作を定義するためのウィザードを提供します。以下のステップでは、Logic App でLDAP を取得する方法を説明しています。

テーブルにレコードの作成日を含むカラムがある場合は、以下のステップに従って新しいレコードのカラム値をチェックする関数を作成できます。それ以外の場合は、[Create a Logic App]セクションにスキップし、フィルタに一致するエンティティにメールを送信します。

特定の新しいLDAP エンティティを見つけるために、インターバルの開始日時の値を取得する関数を作成できます。

module.exports = function (context, data) {

var d = new Date();

d.setHours(d.getHours()-1);

// Response of the function to be used later.

context.res = {

body: {

start: d

}

};

context.done();

};

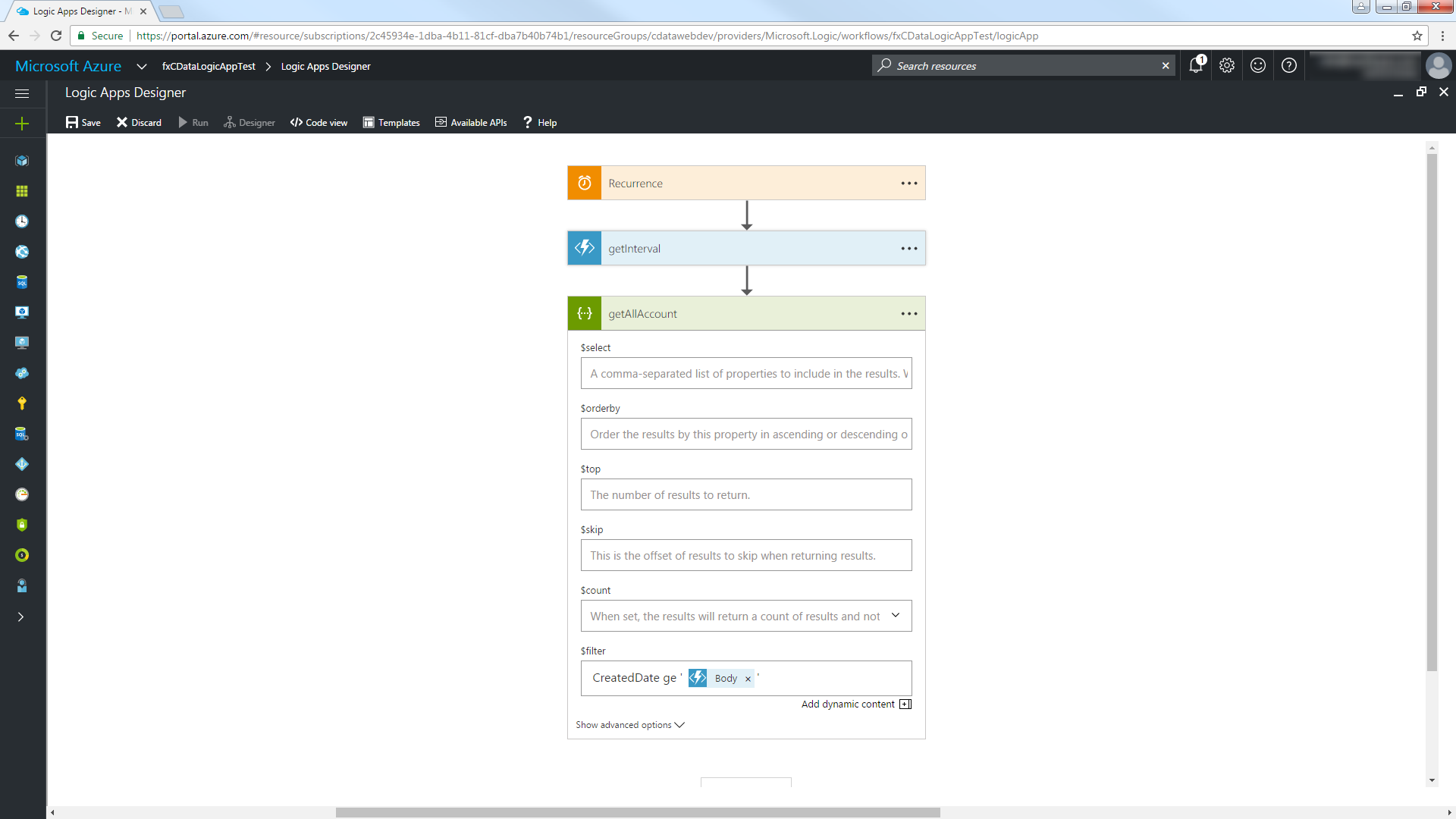

以下のステップに従って、フィルタに一致する結果をLDAP で検索するトリガーを作成します。上記の関数を作成した場合は、返されたインターバルの開始後に作成されたオブジェクトを検索できます。

http://MySite:MyPort/api.rsc/@MyAuthtoken/$oas

各プロパティの説明を使用して、取得する列やフィルターなどの追加パラメータを指定します。以下はフィルタの一例です。

CN eq 'Administrator'

API サーバーは、Swagger ドキュメントにて説明とその他のドキュメントを返します。OData API とサポートされているOData の使用方法についての詳細は、API サーバーのヘルプドキュメントを参照してください。

getInterval 関数から返された日時値を使用するには、User テーブルの日時列で[ge]演算子を使用し、ダイアログでBody パラメータを選択します。日時値を囲むには、クォーテーションを使用する必要があることに注意して下さい。

[Code View]に切り替え、$filter 式を変更してインターバルの開始を含むプロパティを抽出します。'@{body('MyFunc')['MyProp']' 構文を使用します。

"getAllAccount": {

"inputs": {

"method": "get",

"queries": {

"$filter":"CreatedDate ge '@{body('getInterval')['start']}'"

},

"uri": "https://MySite:MyPort/api.rsc/@MyAuthtoken/User"

}

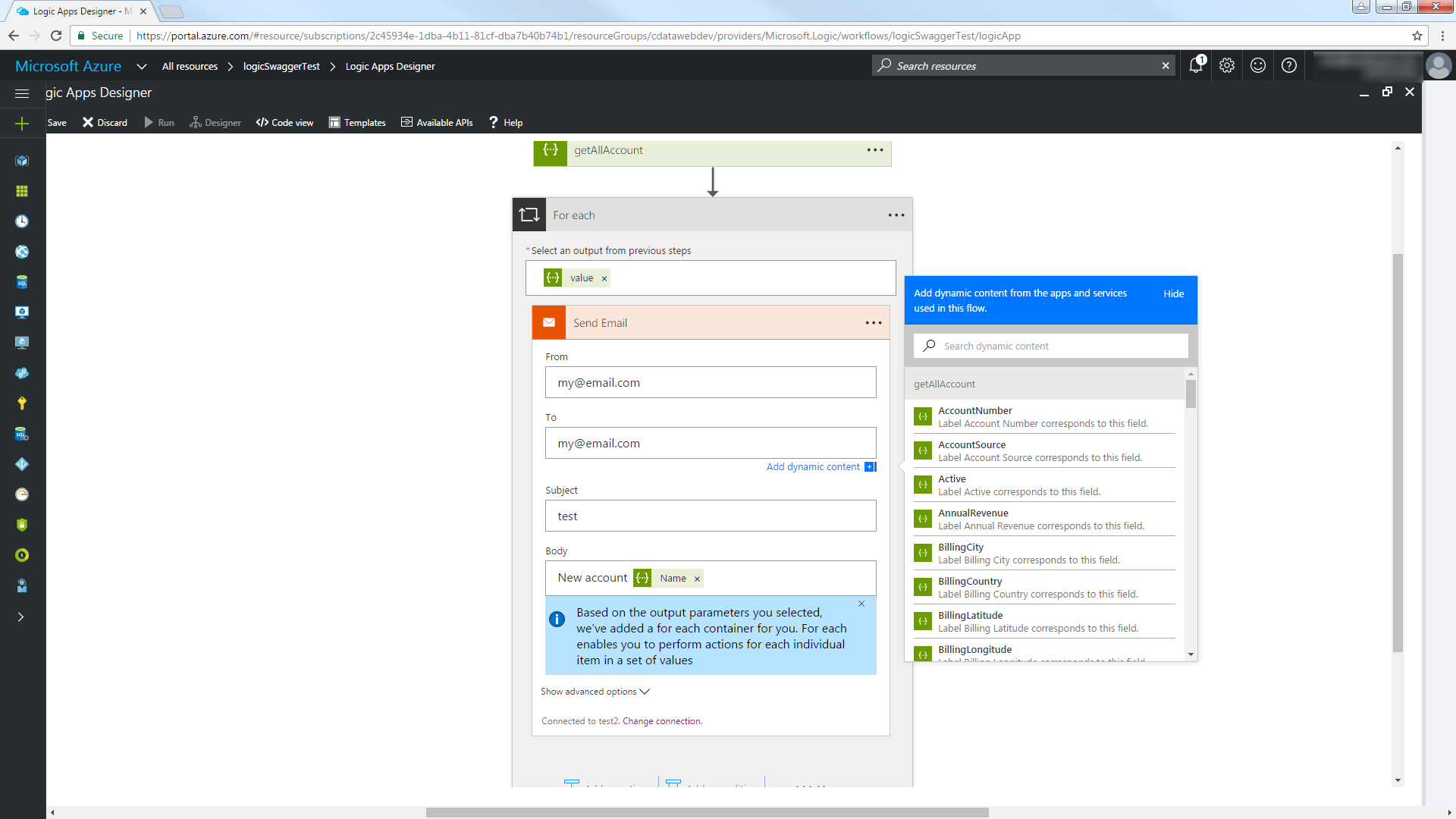

これで、ワークフローのデータソースおよび宛先としてLDAP にアクセスできます。

以下のステップに従って、新しいUser エンティティを含むレポートをメールで送信します。

[Save]をクリックし、[Run]をクリックして過去一時間に作成されたLDAP レコードに関する電子メール通知を送信します。